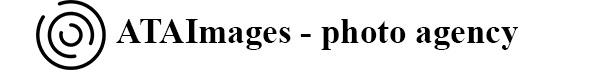

Istraživači kompanije Kaspersky Lab koji prate pretnju „Olympic Destroyer“, poznatu po napadu koji se desio za vreme otvaranja Zimskih olimpijskih igara u Pjongčangu u kom je korišćen razarajući mrežni crv, otkrili su da je hakerska grupa koja stoji iza ovog napada i dalje aktivna. Naime, hakeri su ovoga puta napali zemlje poput Nemačke, Francuske, Švajcarske, Holandije, Ukrajine i Rusije, fokusirajući svoje napade na orgranizacije koje se bave zaštitom od hemijskih i bioloških pretnji.

„Olympic Destroyer“ je napredna pretnja koja je pogodila organizatore, dobavljače i partnere Zimskih olimpijskih igara 2018 održanih u Pjongčangu u Južnoj Koreji, koristeći operacije sajber sabotaže sprovedene putem razarajućeg mrežnog crva. Brojni indikatori su ukazivali na različite pravce iz kojih je napad potekao, stvarajući konfuziju u okviru info-bezbednosne industrije tokom februara 2018. godine. Par retkih i sofisticiranih znakova koje je otkrila kompanija Kaspersky Lab upućivali su na to da je iza ove operacije stajala sajber kriminalna grupa Lazarus, koju čine povezani akteri pretnji iz Severne Koreje. Međutim, u martu, kompanija je potvrdila da je u okviru ove kampanje sprovedena složena „operacija pod lažnom zastavom“, i da je verovatnoća da je Lazarus grupa izvor ovih napada mala. Istraživači su sada otkrili da je operacija „Olympic Destroyer“ opet aktivna, i da koristi deo svojih originalnih alata za infiltraciju i prikupljanje informacija, fokusirajući se ovaj put na mete u Evropi.

Ovaj akter pretnji širi svoj malver kroz takozvane spir-fišing (spear-fishing) dokumente koji su veoma slični dokumentima-oružju koji su bili korišćeni tokom priprema za operaciju spovedenu tokom Zimskih olimpijskih igara. Jedan ovakav dokument-mamac odnosio se na „Spiez Convergence“ konferenciju posvećenu pitanjima biohemijskih pretnji, održanu u Švajcarskoj i organizovanu od strane laboratorije Spiez Laboratory – organizacije koja je igrala ključnu ulogu tokom istrage napada u Solsberiju. Drugi dokument targetirao je entitet koji se bavi kontrolom zdravstva i veterine u Ukrajini. Neki od spir-fišing dokumenata koje su pronašli istraživači sadrže reči na ruskom i nemačkom.

Svi podaci ekstrahovani iz zlonamernih dokumenata dizajnirani su tako da pruže pristup kompromitovanim računarima. Otvoreni i besplatni frejmvork, šire poznat pod imenom Powershell Empire, korišćen je tokom druge faze napada.

Izgledalo je da napadači koriste kompromitovane legitimne veb servere kako bi hostovali i kontrolisali malver. Ovi serveri koriste popularni otvoreni sistem za upravljanje sadržajem (CMS – content management system) pod imenom Joomla. Istraživači su otkrili da je jedan od servera na kome su hostovani zlonamerni podaci koristio verziju Joomle (v1.7.3) izbačenu u novembru 2011. godine, što ukazuje na to da je moguće da su napadači koristili voma zastarelu verziju CMS-a kako bi hakovali servere.

Na osnovu telemetrije kompanije Kaspersky Lab i fajlova učitanih na multi-skener servisu, cilj interesovanja „Olympic Destroyer“ kampanje izgleda da su bili entiteti u Nemačkoj, Francuskoj, Švajcarskoj, Holandiji, Ukrajini i Rusiji.

„Pojavljivanje pretnje „Olympic Destroyer“ početkom ove godine promenilo je oblast identifikacije počinilaca sajber napada i pokazalo koliko je u stvari lako da se donese pogrešan zaključak kada se radi samo sa delom informacija koji je dostupan istraživačima. Analiza i suzbijanje ovih pretnji treba da bude bazirano na saradnji između privatnog i vadinog sektora, izvan nacionalnih okvira. Nadamo se da ćemo deljenjem naših nalaza javno postići da ljudi zaduženi za odgovor na ovakve incidente i bezbednosni istraživači budu u boljoj poziciji da prepoznaju i suzbiju ovakve napade u bilo kojoj fazi u budućnosti.“ rekao je Vitali Kamluk (Vitaly Kamluk), bezbednosni istraživač u GreAT timu kompanije Kaspersky Lab (tim za globano istraživanje i analizu – Global Research and Analysis Team).

Prilikom prethodnog napada za vreme Zimskih olimpijskih igara, početak faze prikupljanja informacija desio se par meseci pre epidemije samomodifikujućeg razarajućeg mrežnog crva. Veoma je moguće da akteri pretnje „Olympic Destroyer“ spremaju sličan napad sa novim motivima. Zbog toga savetujemo entitetima koji istražuju biološke i hemijske pretnje da budu na visokom oprezu i pokrenu vanrednu proveru bezbednosti gde god je to moguće.

Rešenja kompanije Kaspersky Lab uspešno detektuju i blokiraju malvere u vezi „Olympic Destroyer“ pretnje.

Za dodatne informacije o povratku pretnje „Olympic Destroyer“, uključujući i one o indikatorima kompromitovanja pročitajte blog na sajtu Securelist.

Leave A Comment